Kinder sind etwas Wunderbares, so auch meine beiden. Die größere hört zum Einschlafen gerne ein Hörspiel und beim Spielen hören und tanzen beide gerne zu etwas Kindermusik. Klar haben sie eine kleine Kompaktanlage in ihrem Kinderzimmer…. Jetzt gibt es Kinderhörspiele und oder Musik aber kaum noch auf einer Kassette, sondern fast nur noch auf CD oder gleich als MP3. Keine Ahnung wie es bei euren Kindern ist, bei uns leben CDs nicht sonderlich lange. Ich grille also in der Woche 3 bis 4 CDs. Viel schlimmer ist aber, wenn die Lieblingscd nach 38Minuten Spielzeit plötzlich an eine Stelle mit Kratzer gelangt und beginnt unverständlichen Lärm zu machen!

Es muss also eine Lösung her:

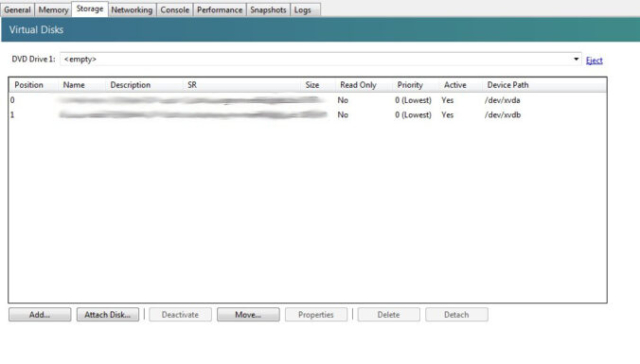

Ich habe hier noch den einen oder anderen Raspberry PI „herumliegen“. Warum also nicht diesen zusammen mit dem MPD einfach als kleinen Musikspieler nutzen? Die gekauften MP3-Alben liegen eh alle auf dem kleinen Server und können per NFS gemountet werden. WLAN ist im ganzen Haus und wir Eltern können mit einer Android-App alles schnell und bequem steuern. Was soll ich sagen? Das Projekt war innerhalb von 1,5h erledigt, getestet und von den Kindern abgenommen.

Nun fristet der CD-Spieler im Kinderzimmer ein eher trostloses und vor allem ungenutztes Leben. Nur das Radio läuft hin und wieder am Abend für die WDR5 Bärenbude. Radio….. Irgendwo habe ich doch im Zusammenhang mit dem Raspberry PI etwas zu FM Radio gelesen! Es gibt ein kleines Stück python Software; PIFM! Es ist in der Lage einen WAV-Stream über Pin 4 des Raspberry PI oder besser über eine ca. 15cm lange Antenne/Kabel, welches an Pin 4 des Raspberry PI angeschossen ist; in die Welt zu „funken“. So das man es über ein einfaches Radio empfangen kann. Ein neues Projekt? Japp genau!!!

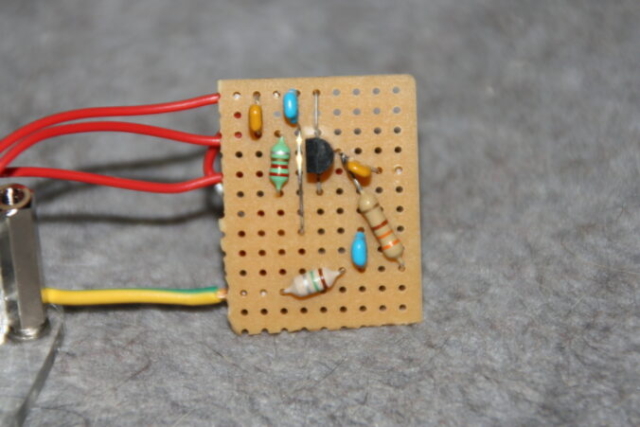

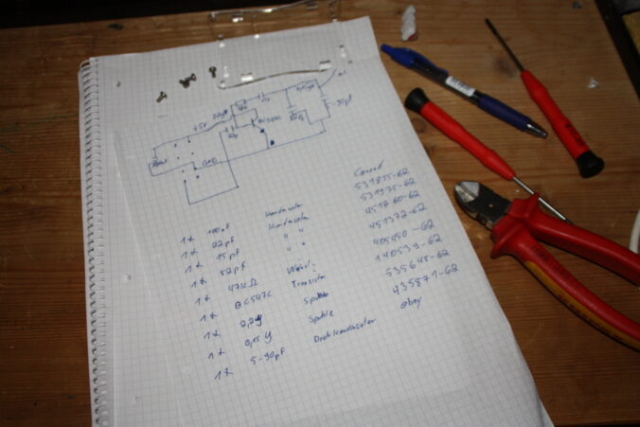

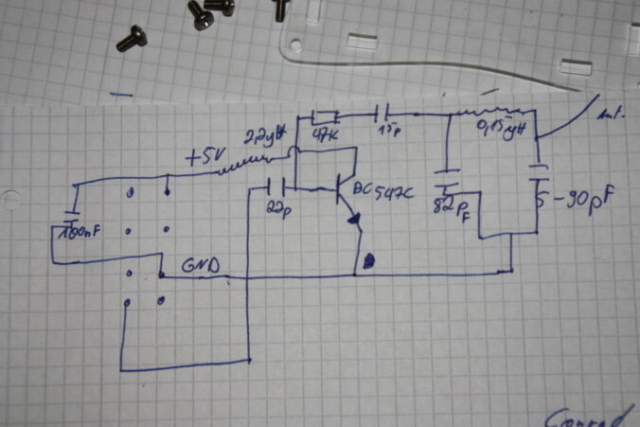

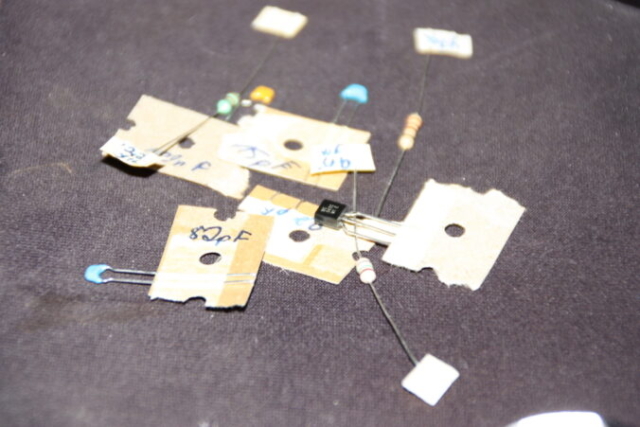

Um das Radiosignal des Raspberry PI etwas zu verstärken und zu filtern habe ich eine kleine Schaltung genutzt. Für Web-Streams (mpd kann ja auch streamen) nutze ich sox, welches seine Ausgabe direkt in das kleine Python-Progrämmchen schiebt. So würde nun also auch das Radio meiner Kinder wieder eine Aufgabe finden, wenn dieses so in Deutschland nur zulässig wäre. Den in Deutschland darf man zwar auf den Radio-Frequenzen senden… Leider nur mit einer so geringen Stärke, dass man so nur knapp einen Meter überbrücken kann. Die Schaltung zusammen mit dem Raspberry PI reicht aber schon für das Haus inkl. Garten. Diese Version bleibt also nur ein einmaliger Versuchsaufbau.

Dabei wäre es so schön gewesen, denn der Kinderradiosender KiRaKa des WDR ist nur per DAB+ zu empfangen. Oder halt als Stream aus dem Internet. Dieser würde sich also mit dem Raspberry PI einfach als FM Signal funken und empfangen lassen. So könnten die Kinder im ganzen Haus und Garten immer KiRaKa hören. Schade dass es nicht geht, oder?

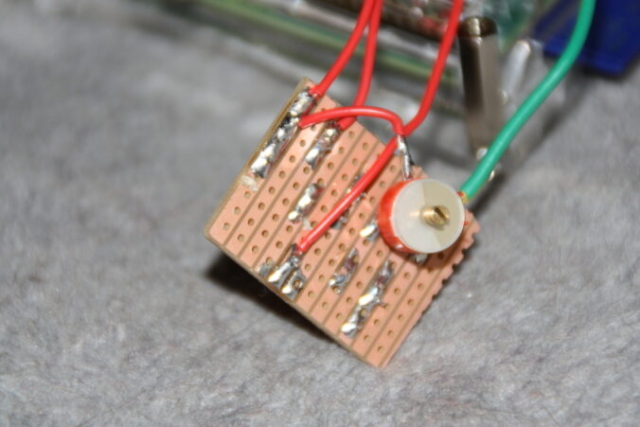

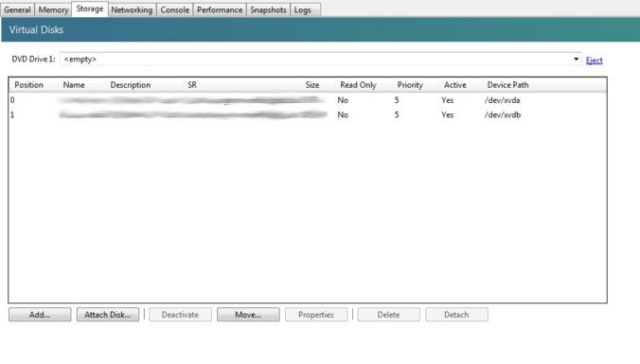

Hier ein paar Bilder vom PIFM Projekt…

Fragen? Dann fragen 🙂